Servicios

Pentesting: pruebas de penetración

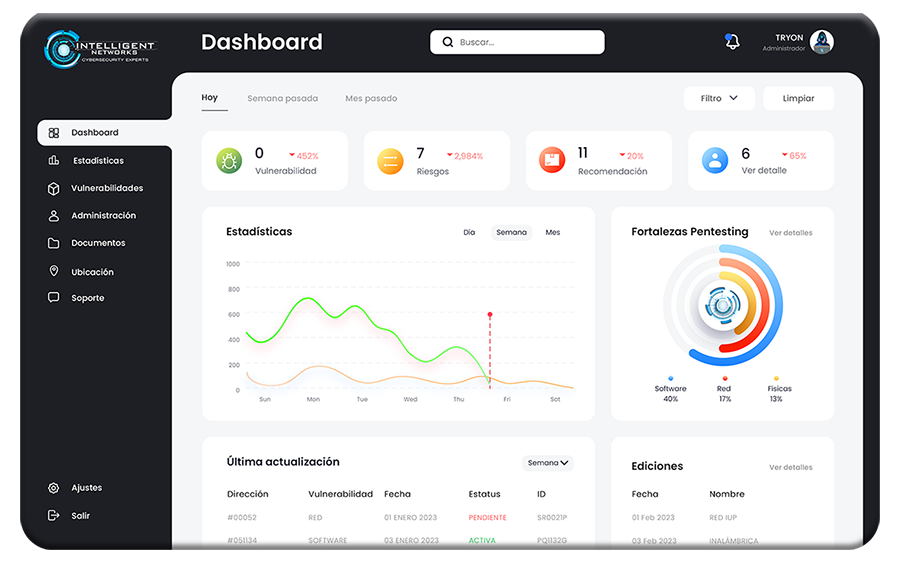

Cierra la puerta a los hackers, detectando y reparando las vulnerabilidades, antes de que un ciberdelincuente las descubra.

Escenario del cibercrimen

Las organizaciones almacenan enormes cantidades de información sensible y en muchos casos la continuidad de sus operaciones depende de la disponibilidad de los sistemas de TI. Su información confidencial no puede revelarse al público.

Los ciberatacantes dedican meses a investigar a su objetivo, para ver de qué formas pueden acceder a los sistemas de TI de las organizaciones. Pueden ayudarse de herramientas o técnicas manuales para explotar una vulnerabilidad.

Los ciberatacantes están conscientes de la importancia de la disponibilidad de la información en las organizaciones y por eso secuestran los sistemas para obtener una recompensa económica, en la mayoría de los casos.

¿Qué es un pentesting?

Un pentesting es una simulación de un ataque cibernético a los sistemas de TI, para identificar vulnerabilidades y poder parchar las brechas posteriormente. Es una buena forma de adelantarse a los cibercriminales y evitar que aprovechen las debilidades que tienen los sistemas de información.

¿Qué es un pentesting?

Un pentesting es una simulación de un ataque cibernético a los sistemas de TI, para identificar vulnerabilidades y poder parchar las brechas posteriormente. Es una buena forma de adelantarse a los cibercriminales y evitar que aprovechen las debilidades que tienen los sistemas de información.